本帖最后由 6260714 于 2023-11-24 22:45 编辑

前言几天前,群内有群友提到某app下载视频时只能抓到ts,m3u8是加密的,请求头很多参数加密,返回的data也是加密的,很是麻烦。所以帮他看看这个APP的加密逻辑

准备工作使用的工具 越狱iOS手机一台(这边用的苹果6 )

Sunny(其他抓包工具都可以,对易语言比较友好)

frida(用于逆向分析,调试)

CrackerXl+(app逆向,砸壳工具)

前期准备工作

1.设备需要越狱,推荐用爱思助手一键越狱

2.抓包证书,设置里面-关于手机-证书信任设置,勾选证书信任 抓包过程

Suuny抓下包,发现不是m3u8的链接,果断猜测本链接响应内容data就是解密后的ts地址,首先考虑是AES/DES/RSA,ios自吐算法hook了一下,是没有任何结果的!

分析过程

hook这个OC方法

发现这个json文件有个包含了ts文件 和 key ,经过测试这个key解密无效,接下来我们继续定位......

这个位置是算法生成的地方,传入一个无效的key进来进行解密操作

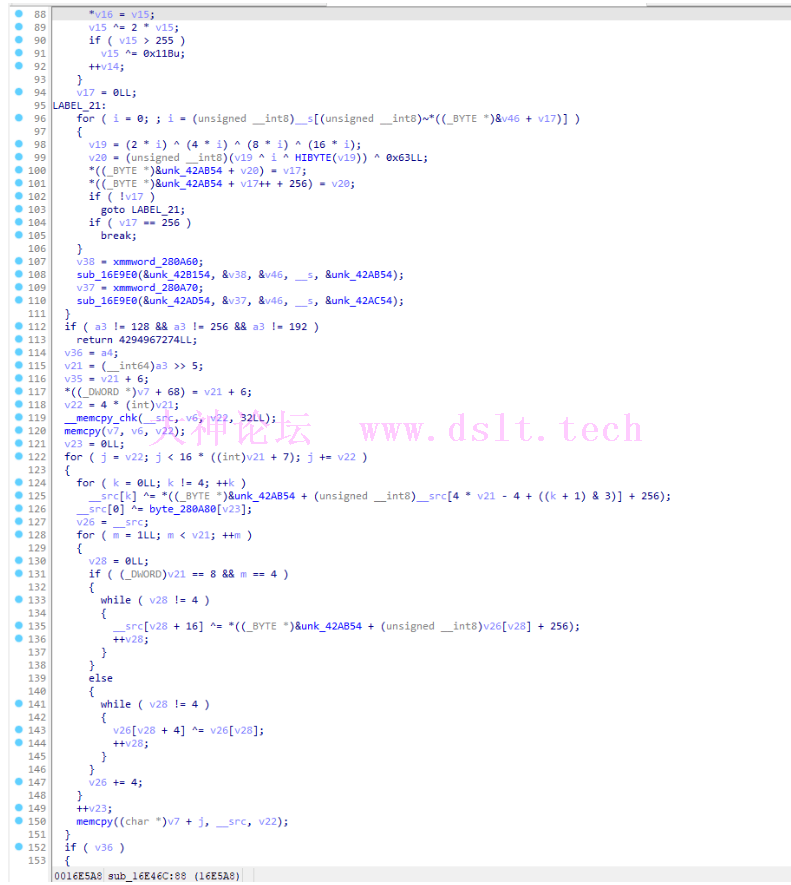

算法是自写算法,做了很多异或循环的操作

拦截前面16个字节,这个才是正确的key

本文章仅限技术学习交流,不提供任何技术支持,只是分析解密过程

成品就不放了~~

注:若转载请注明大神论坛来源(本贴地址)与作者信息。

|

发表于 2023-11-24 22:45

发表于 2023-11-24 22:45

发表于 2024-01-12 02:47:25.0

发表于 2024-01-12 02:47:25.0

发表于 2024-01-12 02:50:01.0

发表于 2024-01-12 02:50:01.0